Azure の試験でメジャーなところを受けてみたので、実際に試験勉強や受験をしてみての感想をまとめます。

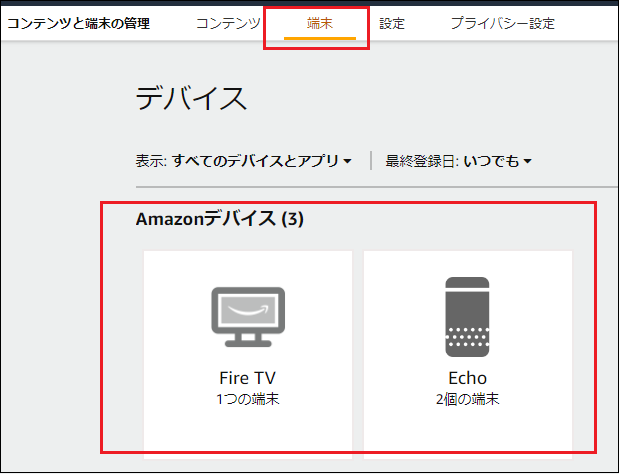

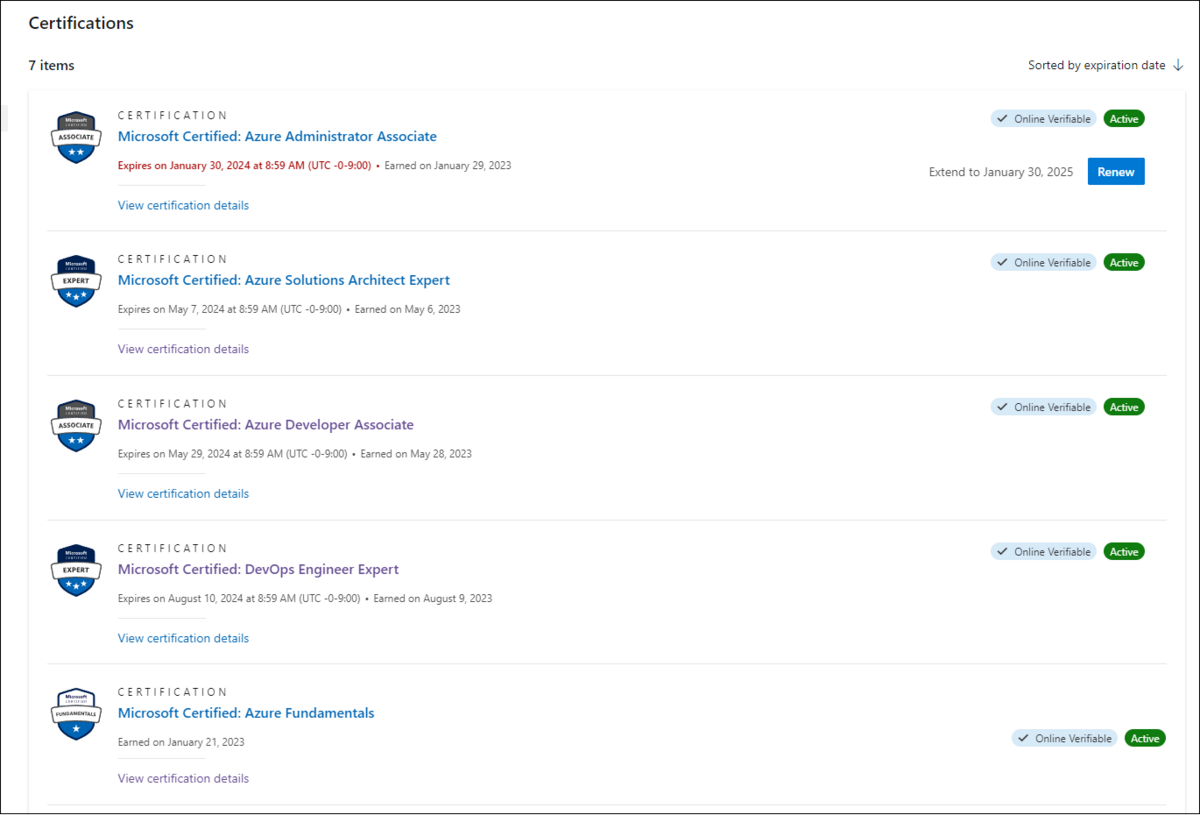

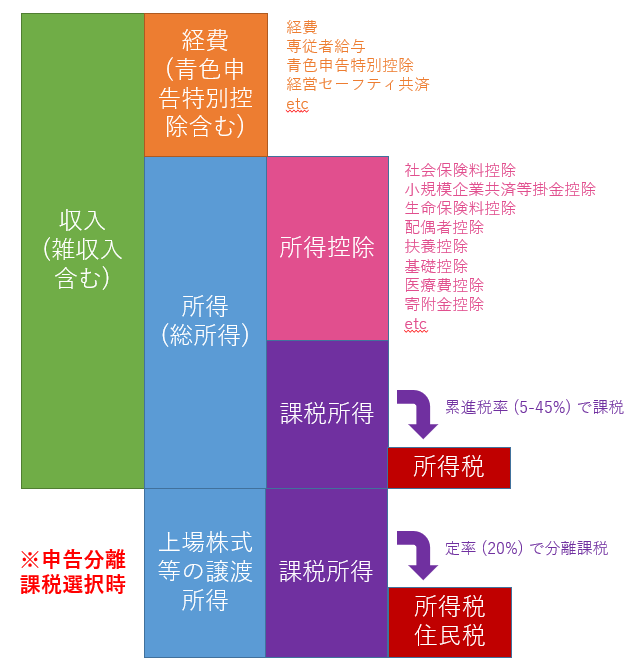

受験履歴

| 試験 |

参考書利用 |

書籍問題集利用 |

Udemy 講座利用 |

Udemy 問題集利用 |

MS Learn, Challenge 利用 |

受験日 |

受験費用 (正規) |

受験費用 (支払) |

点数 |

AZ-900

Microsoft Azure Fundamentals |

● |

● |

|

|

|

2023/1/21 |

13,750 円 |

0 円

Virtual Training Day 受講特典 |

835 |

AZ-104

Microsoft Azure Administrator |

● |

● |

● |

● |

|

2023/1/29 |

23,213 円 |

23,213 円 |

760 |

AZ-305

Designing Microsoft Azure Infrastructure Solutions |

|

|

● |

● |

|

2023/5/6 |

23,212 円 |

23,212 円 |

882 |

AZ-204

Developing Solutions for Microsoft Azure |

|

|

● |

● |

● |

2023/5/28 |

23,212 円 |

11,606 円

Cloud Skills Challenge 完了特典 |

700 |

AZ-400

Designing and Implementing Microsoft DevOps Solutions |

|

|

● |

● |

● |

2023/8/9 |

23,212 円 |

0 円

Cloud Skills Challenge 完了特典 |

790 |

なぜ受験しようと思ったか

正直、個人的には資格試験はあまり興味がなく、そんなところに時間使うぐらいだったら実際にアプリ開発した方が有意義でしょ派な自分だが、肝心のアプリ開発をする先もモチベーションもなく、年末頃に、この冬休み何もやることがないなとなってしまった。

それであれば仕事で使ってる Azure の資格試験でも受ければ、自分が普段仕事で使ってないところも含めて一度体系的に勉強出来るかなと思ったのがきっかけ。

なので、最終的には半年以上かけて 5 個の資格を取ったけど、最初は有名な(?)AZ-305 まで取れれば良いかなぐらいの気持ちで始めた。

自分の経歴的なもの

開発の仕事自体はもう 20 年以上。Windows 系の開発がメインで、その関係で言語も C# がメイン (と言うかもう最近はそれしかやってない)。

Azure やり始めてからは 6, 7 年ぐらい。Web apps, Functions 使った開発がメイン。Azure DevOps, Git, Pipeline, k8s (これは Azure は使ってない) は直近 3, 4 年ぐらいで使い始めた技術。

ただ、ここ数年は自分がメインで開発することはあまりなくなり、自分が関わってるプロジェクトで Azure は触ってるけど、Azure 系の開発としてはレビューしたり口を出す程度の状況。

勉強方法について

最初に記載した受験履歴にも書いてあるけど、自分が今回の試験勉強で利用した教材は主に以下。

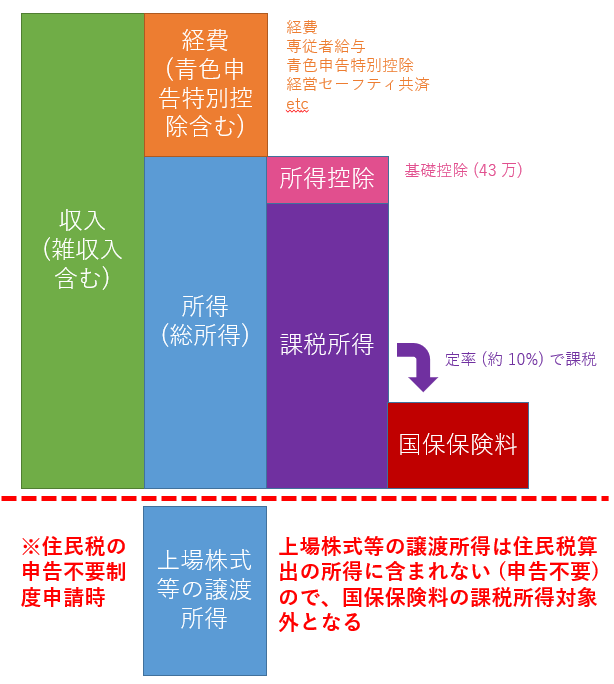

| 種別 |

価格 |

実務への寄与度 |

試験への寄与度 |

想定必要時間 |

備考 |

参考書

(電子書籍) |

0 - 3,000 円程度 |

小 |

小

(10% - 15%) |

< 10h |

Kindle Unlimited 推奨 |

書籍問題集

(電子書籍) |

0 - 3,000 円程度 |

非推奨 |

非推奨 |

< 10h |

Kindle Unlimited 推奨 |

| Udemy 講座 |

2,000 円前後 |

大 |

小

(10% - 25%) |

10h - 30h |

セール利用必須 |

| Udemy 問題集 |

2,000 円前後 |

非推奨 |

小-大

(10% - 70%) |

< 10h |

セール利用推奨 |

| MS Learn, Challenge |

0 円 |

中-大 |

小

(10% - 20%) |

10h - 50h |

|

それぞれ使った感想としては以下。

AZ-900 や AZ-104 については参考書がある程度存在するので、それを利用するのもあり。電子書籍はスマホで読めて便利だが、教材によってはスマホで見るのに最適化されてないのもあるので(要は見辛い)注意。

一応勉強方法の一つではあるけど、後述する Udemy の方が便利と言うか、最終的に Udemy を使わざるを得なくなるので、特に拘りなければ最初から Udemy 講座の方が良いかもしれない。

参考書によっては Kindle Unlimited とか使えばタダで見れたりするので、一回も利用したことなければどんなものか無料期間とか利用して試してみるのも手(見てみないと自分に合う合わないもあると思うので)。

オンラインの教材と比較して一番の欠点は、更新されることがないこと。

そもそも Azure の技術自体が数年スパンで更新されていくので、必然的に試験内容の更新も早く、数年以上前に発行された試験対策本だと使う意義が薄いと思われる(とは言え AZ-900 であれば、数年程度であればそこまで状況変わらないかも)。

正直言って、この選択肢を選択する意義はほぼない。基本的に問題集は試験対策特化で実務の役には立たないが、肝心のその問題ですら書籍だと時間経過による陳腐化が発生するので、やるだけ時間の無駄になる可能性が高い。

Udemy 講座

試験対策と言うよりは、試験範囲の把握と、実務レベルの知識向上の面で個人的にお勧め。

後述の MS Learn, Challenge と比べると、自分のやる気がなくても (良くも悪くも) 強制的に動画が進んでいくのと、やはり動画で説明された方が分かりやすい。

ただ、日本語だと AZ-900, AZ-104 ぐらいしかないので、他は必然的に英語の講座を受ける必要がある。字幕も表示できるので、英語の勉強にもなって一石二鳥ぐらいの気持ちで受けるのが良いと思われる。

スマホでも見れるが、動画なので基本は PC で視聴するスタイルになると思われる。

講座自体は結構あるが、評価が高いのを選べば間違いないと思う (そういうのはちゃんとアップデートもされてる)。英語の講座だと、どっちのおっさんの講座を選ぶみたいなほぼ二択の状況なので、受講する講座の選択を間違えるみたいなことは、ほぼないと思われる。

一点、注意事項としては、試験範囲の把握と実務的な知識向上には役立つが、「試験対策」と言う点で言うと、過度な期待はしない方が良い。

どの講座も講座本編とは別に想定問題集みたいなのがおまけで付いてることが多いが、恐らく講師が自分で考えて作成した問題で (まあ、それが普通と言えば普通なんだけど)、実際の試験では平気でクソみたいな問題を放り込んでくるので役に立つことが少ない。

Udemy 講座は定価ベースだと 2,000 円から 20,000 円ぐらいと値段に相当幅があるが、月に何度かセールを行っていて、結局そのセールでほぼ全ての講座が 2,000 円前後に収束するので、セール以外で買ってはいけない(定価 20,000 円とかのやつも、セール前提でそういう値付けしてると思われる)。

Udemy 問題集

実務レベルの知識向上などは一切投げ捨てて、ただただ試験に合格することだけを目的とした最終兵器。

玉石混合過ぎるのが玉に瑕だが、質が高い(?)問題集だと問題集の問題がそのまま試験に出てきたりすることもある(こんなんで良いのかと言うのは置いておく)。

ただ、自分が AZ 試験を受け始めた 2023 年初め頃は質の高いチートレベルの問題集があったけど、その後 Udemy による削除祭りっぽいことが起きて最後の方はゴミみたいな問題集しか出回らなくなっていたので、Udemy 問題集であれば何でも有効かと言うと、そうでもない。

基本的には講座と同じく、評価が高い(もちろん評価数も重要な指標)のがあれば期待が持てると思われる(が、そういうのは削除されやすい)。

収録問題数は問題集によってかなりバラツキがあるが、問題数が多ければ良いというわけではないので、注意(いくら問題が多くても、試験に出なかったら何の意味もない)。

講座と違ってスマホでも普通に見れるので、通勤時間などを利用した学習は非常に進めやすい。

なお、問題集についても日本語の問題集が存在するのは AZ-305 系統のみで、開発者向けの AZ-204, AZ-400 系統は少なくとも自分の時は英語版しかなかったので、その点は注意。

問題集も役に立たないものは存在するので、評価が高い問題集がなかったら無理に選択しないというのも一つの選択肢かもしれない(全く当たらない問題集に時間をかけるほど空しいものはないので。ただ、実際に当たってるかどうかは実際に試験を受けるまでは分からないのが難点)。

Udemy 問題集については定価がとんでもなく高いものは少ないが、講座と同様、セールでの購入を前提に学習スケジュールを組んだ方が良い。

また、可能な限り最新の問題集をやるのが良いので、試験日の目途がついてから購入とかにした方が良い(買ってから何か月も放置とならないように)。

質の高い問題集は Udemy 側で強制的に削除されることがあるが、その場合は申請すれば返金を受けることが出来るので、その点の心配は不要。

MS Learn, Challenge

AZ 試験の本家である MS が用意している試験用学習ドキュメント。Udemy 講座と同じく、試験範囲の把握と実務レベルの知識向上に利用できる。

自分の場合は AZ-204, AZ-400 の時だけ利用したが、内容的には結構勉強になるトピックもあり、これだったら他の試験時も利用しても良かったかもと思った。

弱点としても Udemy 講座とほぼ類似しており、これをやりきったところで「試験対策」と言う点で言うと、過度な期待は持てない。

また、Udemy 講座と異なりこちらは自分で進めていかないと何一つ進まないので、それが長所であり短所でもある。

分かりやすくて自分が興味持てる内容ならこちらの方が良いかもしれないが、中には何を言っているのか分からないトピックや自分が興味持てないトピックもあると思うので、そういうのだと一気に進みが遅くなったりする可能性がある。

良くも悪くも自分のやる気次第のコンテンツとなる。攻めの MS Learn、守りの Udemy 講座と言ったところ。

なお、試験にもよると思うが、試験に関連する全ての MS Learn を回ろうとすると膨大な時間がかかると思われるので、その点は注意。

後述するが、MS が提示した Challenge を全て完了することで受験料の半額や無料バウチャーをもらえたりすることがあるので、そういうキャンペーンをやっている場合は受けた方が金額的にもお得。

おすすめの勉強方法

自分のおすすめは、

- 試験範囲把握、実務知識取得

- Udemy 講座

- MS Learn, Challenge(やりきるには相当のモチベーションが必要)

- 試験対策

- Udemy 問題集(適切な問題集がない場合もあるので注意。その場合は Udemy 講座の問題集などを集中的にやって代用するしかない)

となる。

各試験について

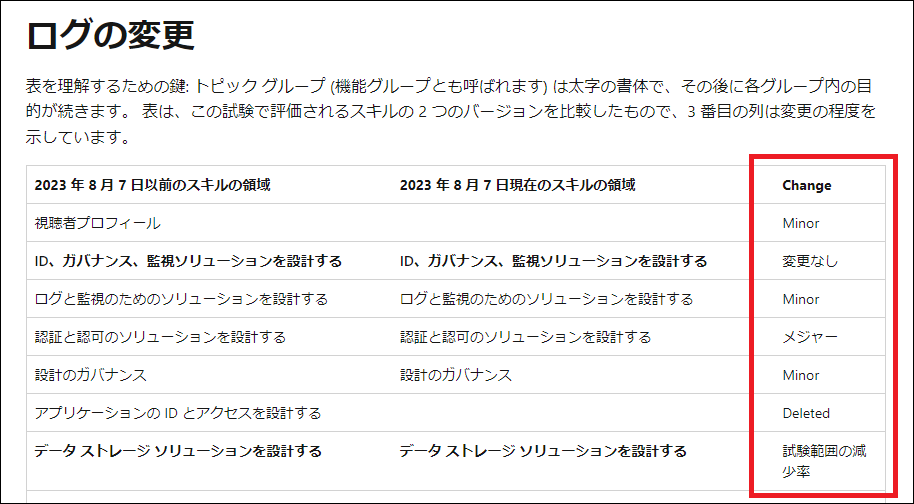

試験範囲は変わっていくので、注意。

例えば自分が AZ-204 を受けた時はちょうど VM からコンテナへ出題傾向が変わるタイミングだったので、VM に関する問題は今だとコンテナメインの出題になっている可能性がある。

メジャーな Udemy 講座であればフォローされているとは思うが、念のため自分で確認しておくのは悪いことではない。

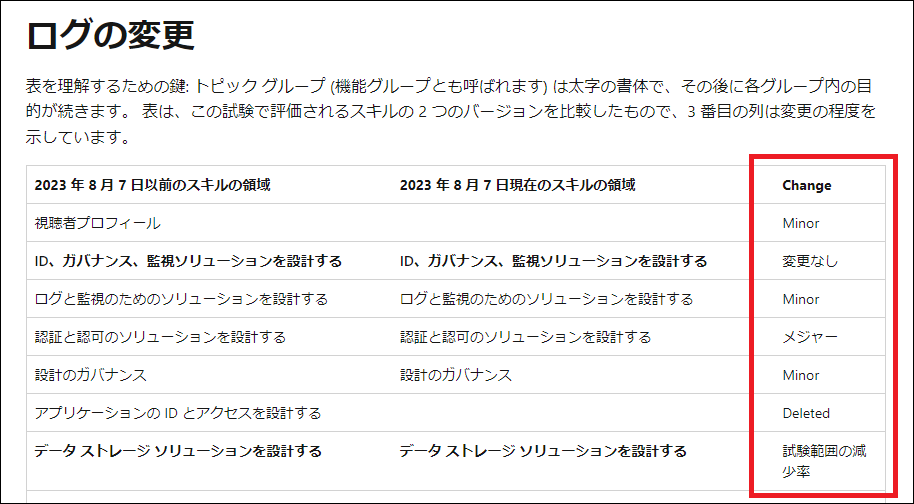

変更内容は以下のように明記されているので、ここで「Deleted」とかなっている項目は要注意。試験勉強しても試験に出ず、意味がなくなる可能性がある。

AZ-305 の変更履歴

今回自分が受けた各試験について、以下に詳細を記載する。

| 試験 |

難易度 |

出題範囲 (自分の印象ベース) |

備考 |

| AZ-900 Microsoft Azure Fundamentals |

初級 |

Azure の立ち位置的な視点で広く浅く |

|

| AZ-104 Microsoft Azure Administrator |

中級 |

Azure AD, VM, Storage, VNET, ER など |

|

| AZ-305 Designing Microsoft Azure Infrastructure Solutions |

上級 |

Azure AD, VM, Storage, VNET, ER など |

104 の上位版のような内容 |

| AZ-204 Developing Solutions for Microsoft Azure |

中級 |

PaaS 使った開発絡みのリソース |

|

| AZ-400 Designing and Implementing Microsoft DevOps Solutions |

上級 |

Azure DevOps |

204 との関連性は薄い |

AZ-900 Microsoft Azure Fundamentals (初級)

技術者のみならず、営業なども含めた幅広い層に受けてもらうのを想定しているらしい試験。

AZ としては入門編なので普段 Azure で開発してるような技術者ならいきなり受けても受かる可能性あると思われる。

Azure の立ち位置的な視点で広く浅くの問題が多いが、システム支出モデルとか技術とは関係ない問題も出てくるので、あまり余裕ぶっこいてると技術者でも痛い目を見るかも。

その辺りをカバーするため、可能であれば参考書や Udemy 講座にささっと目を通しておいても良いと思われる。

なお、以前は MS が定期的に開催している「Microsoft Azure Virtual Training Day: 基礎」と言うウェビナーを受講することで無料バウチャーをもらえる可能性があったが、今は終了している様子。

AZ-104 Microsoft Azure Administrator (中級)

Azure 管理や接続、ネットワーク周り、VM 周りに重点を置いた問題が多い。

Azure AD やサブスクリプションの管理、ExpressRoute 設定などは通常のアプリ開発者では範囲外となることも多いと思われるので、注意。

自分の時は「どんだけ VM 好きなんだよ」と言うぐらい VM 使ってどうのこうのって質問が多かったが(自分は PaaS 派)、トレンド的には今後はコンテナメインに変わっていくのではないかと想像。

AZ-104 の出題範囲は AZ-305 の前段のような内容なので、ここでしっかりと勉強しておけば AZ-305 を受ける時に助けになると思われる。

AZ-305 Designing Microsoft Azure Infrastructure Solutions (上級)

出題範囲は前述したように AZ-104 を更に拡大したような傾向。被ってる箇所も多いので、AZ-104 と AZ-305 どちらも受けるのであれば、あまり間をあけずに受けた方が効率が良いと思われる。

AZ-305 は Azure 資格としては多くの人が目指す資格らしく(?)、講座や問題集も比較的充実している方。

AZ-204 Developing Solutions for Microsoft Azure (中級)

位置づけ的には開発者向けの資格。試験範囲としては、Web apps や Functions、Database、ストレージ、メッセージ、Key Vault など、実際の開発でよく使われるリソースが中心。

ただ、実際の試験では自分の場合は何を問われているのか良く分からない問題が多く、完全に落ちたと思ってギリギリ受かった試験。

開発者向けの中級資格と言うことで当初は AZ 試験の中では一番苦労しないで取れるかなと考えていたが、出題は意味不明な問題をひたすら投げつけられるような感覚で結果的には一番厳しかった。

自分は以下の Challenge を一通り試したが、これは自分としては普段使ったことのないリソースの用途なども把握出来て、実務的には非常にためになった。

ただ、繰り返してしまうけど、実際の試験問題は今回受けた試験の中では断トツに酷い問題が多くて、頭を抱えることになった。

AZ-400 Designing and Implementing Microsoft DevOps Solutions (上級)

AZ-204 と同じく開発者向けの上級資格らしいが、こちらは DevOps 特化の資格となっていて、204 との関連性は薄い。

Azure DevOps や GitHub、Git、CI/CD を普段の開発で使っていないと厳しいかも。

自分の場合は以下の Challenge を試したが、分かりづらいモジュールが多かったのと時間的余裕があまりなかったこともあり、実際の消化率は半分以下だった。

受験方法について

リモートで受験する方法もあるらしいが、環境的な敷居が結構高そうだったので、自分の場合は全てピアソン VUE のテストセンターで受験した。

空きさえあれば前日でも予約出来て、テストセンターには免許とか証明できるものだけ持っていけば良いので、非常にお手軽(氏名の登録情報がローマ字の場合、日本語氏名記載の免許じゃダメか?みたいな不安も初めあったが、その辺りはそこまで厳密じゃないようで、問題なく本人確認可能だった)。

ただ、このテストセンターが意外とそこまで数がないので、自分が行ける範囲にあるかの確認は事前に必要。

また、全ての試験を全てのテストセンターで受け付けているわけではないようで、自分の場合最後に受けた AZ-400 だけはそれまで受験してた一番近いテストセンターで受けられず、別のテストセンターに行く羽目になった(結局テストセンターではオンラインで受験するのに、なぜ・・・)。

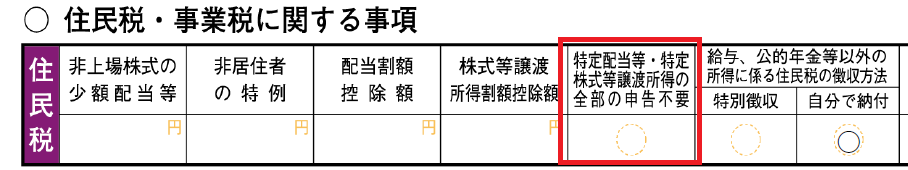

受験料については、MS がキャンペーンなどで半額や無料のバウチャーを取得できる施策を実施している場合があるので、利用したいのであれば都度確認すること。

なんちゃら Challenge みたいな一連のモジュールを全て受ければバウチャーもらえる系は、取りあえず最後まで進めればバウチャーもらえるので、時間がなければ何も見ずに最後まで進めてバウチャー取得して、モジュールは後からじっくりやるとかでも可。

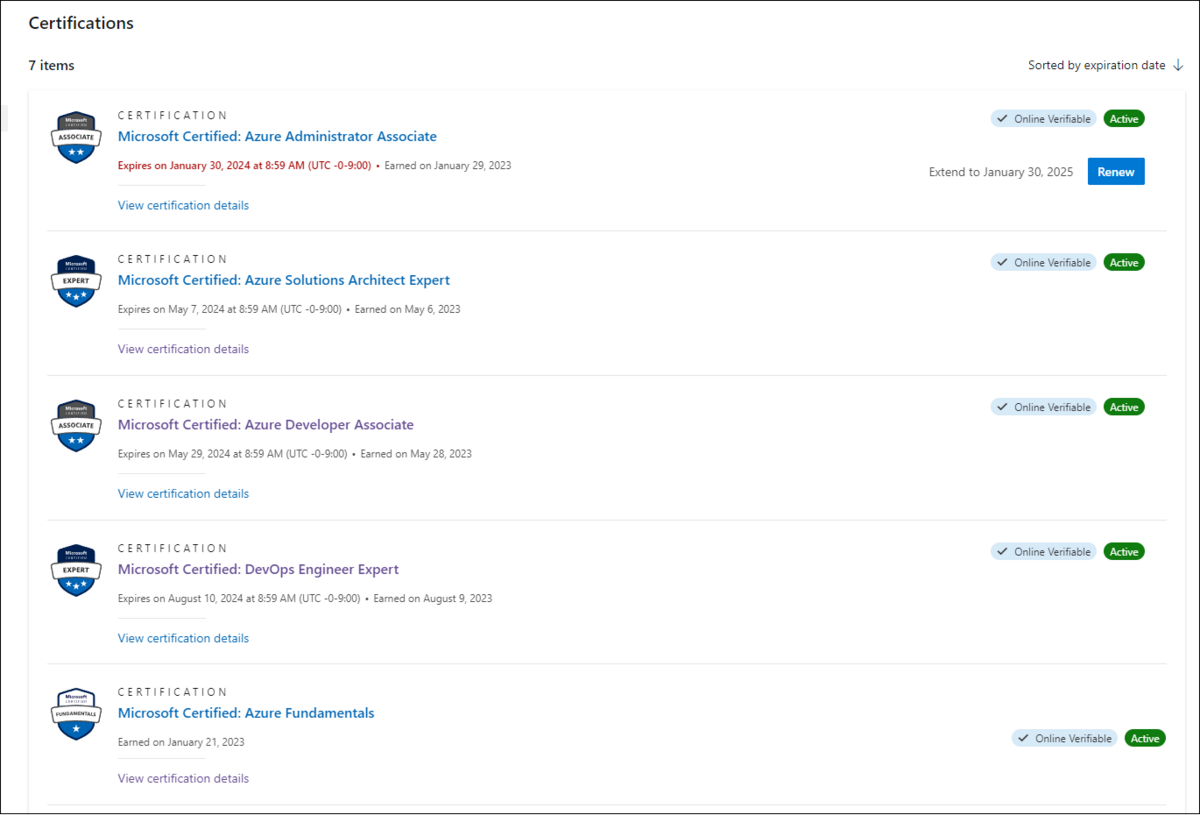

なお、テストセンターで受験した結果は紙でもらえるが、オンラインでも確認可能。

最後に

冒頭にも述べたが、個人的には資格を持っているかどうかはそこまで重要だとは思っていないので(会社が必要としているとか、取引先が必要としているとかはあるかもだけど)、これを取ったからどうとかはあまり思うところがない。

ただ、資格取得に向けた試験勉強をすることで、Azure を使った開発について普段自分が触れない分野について学べることが出来るし、自分が使っているところについても「そういう方法もあったのか」など知らない知識を吸収することが出来るので、そういう意味では資格取得までのプロセスも含めて、意義があると思っている。

ただ、「資格を取る」だけにフォーカスしてしまうと、本当に意味がないかと思う。例えば Udemy 問題集については質の高い問題集だとそのまま試験に出たりすることもあるので、出題内容について理解してなくても問題集を繰り返しやって丸暗記していれば試験には合格できることもあるかもしれないが、それは本当に意味がないと思う。

とは言え、一生懸命勉強したのであれば、どうせなら試験には受かりたいし(例え勉強した内容が試験に出なかったとしても・・・)、受かることで次の試験を受けるモチベーションも湧いてくると思うので、過程だけではなく、試験に合格するという結果も、やはり必要と思う。

なので、その可能性を高めるためにも、Udemy 問題集などを使って合格の確率を出来る限り上げるのは、全然ありだと思っている。

資格取得用に勉強したところで、普段使っていなければ数か月もしないうちに8割方忘れ去ってしまうと思うが、何となく記憶の片隅に残っていて、「あ、これは確か、何か方法があったはずだよな」みたいなレベルであたりをつけてネットを調べることが出来れば、資格取得にかけた時間は十分元が取れていると思う。

「資格取得」と言う目標なんてなくても普段から貪欲に学習し続けられる人であればこういうのは不要と思うが、自分も含め大半の人はこういう目標がないと普段仕事で使わない分野についてまで勉強しつづけることはなかなか難しいと思うので、Azure 開発全般について体系的、網羅的に学習したいという目的達成のために、「資格取得」をそのモチベーションとして利用するのは一つの有意な方法だと思う。